Coïncidence ou synchronicité, suite à mon post de ce matin sur le spear-phishing, qui avait été déclenché suite à la réception d’un spear basé sur un template de marketing automation, j’ai reçu 2 autres spear-phishing, basés sur des fuites de datas bien connues.

J’ai reçu l’habituel mail comme quoi un hacker avait pris le contrôle de mon ordinateur, et blablabla. J’en avais déjà parlé ici en octobre 2018 pour vous rassurer quand vous recevez ces spams. La nouvelle version peut faire bien plus peur vu qu’elle commence avec un de mes vrais mots de passe. Le contenu du mail était déjà bien connu donc je sais que c’est du flan, mais pour une personne moins renseignée, il y a de quoi avoir les chocottes.

Comme il s’agit d’un envoi personnalisé de phishing, nous sommes bien dans un cas de spear-phishing, qui a été automatisé pour être envoyé en masse.

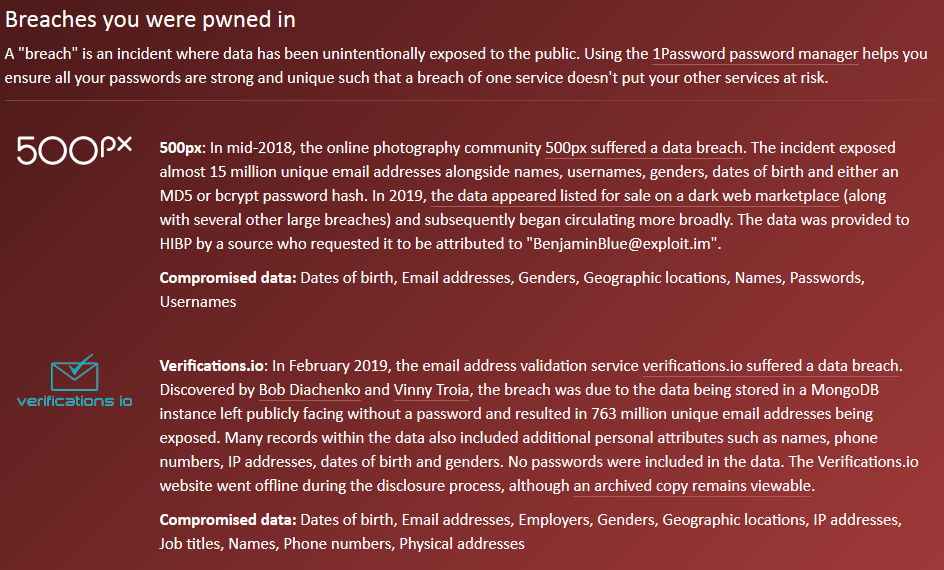

Un petit tour sur le site d’analyse de fuite Have I been Powned ? me permet de confirmer qu’il s’agit bien d’une fuite du site 500px.

C’est un exemple très concret de ce que je vous exprimais ce matin. Avec des datas personnalisées, la cible sait qu’il y a du concret dans le mail. De là à faire confiance au contenu du mail, il n’y a qu’un pas !

Par exemple, si je ne suis pas au courant de la fuite, je peux recevoir un message d’alerte qui me demande de changer mon mot de passe. Reconnaissant celui-ci, je vais m’empresser de cliquer sur le lien présenté !

La seule protection que je peux avoir, c’est que mon outil de messagerie détecte que l’émetteur du mail n’est pas celui du site incriminé. Et pour que cette protection fonctionne, il faut que ledit site aie fait ce qu’il faut en matière de DMARC pour protéger ses envois. Si cela arrive à une petite structure, c’est pas gagné, croyez-moi !

Quelles sont donc mes datas qui ont fuité et se retrouvent librement (enfin pour qq dollars) sur le darknet ?

Pour la fuite de 500px : Email, date de naissance, genre, zone géographique, nom, pseudo, password.

Dans le cas de la fuite de Verification.io, il y a même des datas complémentaires disponibles, comme l’employeur, le titre/fonction, le numéro de téléphone et l’adresse physique.

C’est un pack complet excellent pour se créer de quoi faire une intrusion par spear-phishing cela non ? et couplé avec les spymails dont j’ai parlé lors de ma conférence à l’EMDay, yabon l’intrusion !

Le spear-phishing est clairement la prochaine menace qui pèse sur l’emailing, du point de vue des destinataires. Surtout une fois que les apprentis-pirates auront appris à coupler les templates de phish avec la fusion des datas ou du marketing automation. J’ai déjà clairement en tête quelques scénarios dantesques qui pourraient arriver.

Les entreprises doivent se protéger, protéger leurs utilisateurs, leurs destinataires, mais également changer leurs pratiques emailing. Certaines ont clairement inculqué à leurs utilisateurs de cliquer sur leurs liens dans les emails. Oui, elles ont appris à leurs utilisateurs à se faire phisher ! C’est une chose qu’il ne faut plus faire aujourd’hui pour les envois qui concernent la sécurité. Mais cela fera l’objet d’un prochain article